La tecnología VPN permite que las organizaciones creen redes privadas en la infraestructura de Internet pública que mantienen la confidencialidad y la seguridad. Para que permanezca privado, el tráfico está encriptado. En vez de usar una conexión de Capa 2 exclusiva, como una línea alquilada, la VPN usa conexiones virtuales que se enrutan a través de Internet.

En una VPN de sitio a sitio, los hosts envían y reciben tráfico TCP/IP a través de un gateway VPN, el cual podría ser un router, una aplicación firewall PIX o una aplicación de seguridad adaptable (ASA), que actúan como extremos para establecer, administrar y controlar las conexiones VPN, a través de software adecuado para crear y administrar túneles VPN.

El encripta el tráfico saliente para todo el tráfico desde un sitio particular y lo envía a través de un túnel VPN por Internet. En una VPN de acceso remoto, cada host en general tiene software cliente de VPN. Cuando el host intenta enviar tráfico, el software cliente de VPN encapsula y encripta ese tráfico antes del envío a través de Internet hacia el gateway VPN en el borde de la red objetivo. Al recibirlo, el gateway VPN maneja los datos de la misma manera en que lo haría con los datos de una VPN de sitio a sitio. Un trabajador móvil puede realizar una llamada local a un ISP local para lograr el acceso a la empresa a través de Internet.

TUNNELING VPN

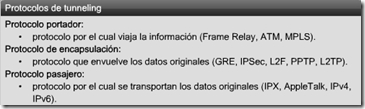

El tunneling permite el uso de redes públicas como Internet para transportar datos para usuarios, siempre que los usuarios tengan acceso a una red privada. El tunneling encapsula un paquete entero dentro de otro paquete y envía por una red el nuevo paquete compuesto. La encriptación codifica los datos en un formato diferente mediante una clave secreta. La decodificación vuelve los datos encriptados al formato original sin encriptar. El software de cliente de la VPN combina el documento con la clave secreta compartida y lo pasa por un algoritmo de encriptación. El resultado es un texto cifrado indescifrable. El texto cifrado se envía mediante un túnel de la VPN o por Internet. En el otro extremo, el mensaje se vuelve a combinar con la misma clave secreta compartida y se lo procesa con el mismo algoritmo de encriptación. El grado de seguridad que proporciona un algoritmo de encriptación depende de la longitud de la clave.

ALGORITMOS DE ENCRIPTACIÓN VPN

– Algoritmo simétrico. Criptografía de claves secretas. La encriptación y el descifrado utilizan la misma clave. Se utiliza generalmente para encriptar el contenido de un mensaje. Ejemplos: DES, 3DES, AES. – Algoritmo Asimétrico. Criptografía de claves privadas. La encriptación y el cifrado utilizan diferentes claves. Se utiliza generalmente en la certificación digital y la administración de claves. Ejemplo: RSA

LOS HASHES

Los hashes contribuyen a la autenticación y la integridad de los datos, ya que garantizan que personas no autorizadas no alteren los mensajes transmitidos. Un hash, también denominado message digest, es un número generado a partir de una cadena de texto. El hash es menor que el texto. El emisor original genera un hash del mensaje y lo envía junto con el mensaje mismo. El receptor descifra el mensaje y el hash, produce otro hash a partir del mensaje recibido y compara los dos hashes. Si son iguales, puede estar seguro de que la integridad del mensaje no ha sido afectada. Como protección frente a las amenazas, los hosts pueden agregarle un hash al mensaje.

PROTOCOLO DE SEGURIDAD IPsec

El IPsec es un conjunto de protocolos para la seguridad de las comunicaciones IP que proporciona encriptación, integridad y autenticación. IPsec ingresa el mensaje necesario para proteger las comunicaciones VPN, pero se basa en algoritmos existentes. Existen dos protocolos de estructura IPsec.

– Encabezado de autenticación (AH):

Se utiliza cuando no se requiere o no se permite la confidencialidad. AH proporciona la autenticación y la integridad de datos para paquetes IP intercambiados entre dos sistemas. Verifica que cualquier mensaje intercambiado de R1 a R3 no haya sido modificado en el camino.

– Contenido de seguridad encapsulado (ESP):

Proporciona confidencialidad y autenticación mediante la encriptación del paquete IP. En el siguiente manual encontrara una explicación muy completa del tema. También puede visitar el siguiente enlace que encontré en una web de seguridad informática para mayor entendimiento.

MANUALES DE CONFIGURACIÓN

El siguiente manual es una guía para configurar redes VPN IPSec de oficina remota. Ahora bien, para los que buscan saber como configurar VPN en Linux, les dejo el siguiente manual.

VIDEO TUTORIALES

En los siguientes enlaces le muestran paso a paso como configurar una VPN en Windows Server.

WINDOWS SERVER 2008

WINDOWS SERVER 2003

Si necesitas aprender a implementar la tecnología en tu empresa, descubre precios y procedimientos, visitando nuestros servicios de tecnología para empresa.